Solutions de sécurité réseaux - Protection réseau

II. Présentation des solutions de sécurité réseaux les plus répandus sur le marché

L’objectif principal de cette partie est de présenter quelques solutions de sécurité proposées par les éditeurs. Ces solutions concernent essentiellement les technologies précitées dans les chapitres précédents, tels que les Firewalls, les VPN, les IDS/IPS, les solutions d’authentification, les antivirus, les PKI, etc. Aussi, notre objectif dans cette partie n’est pas de favoriser une solution par rapport à une autre mais de faire une comparaison technique entre les différentes solutions ainsi que sur leurs performances leurs fréquences d’utilisation sur le marché.

Des boîtiers aux solutions logicielles, des technologies traditionnelles aux plus hybrides, ce panorama présente les principales solutions ou gammes de solutions de pare-feu du marché, qu'elles soient sous forme logicielle ou sous forme de boîtier (Appliance).

Dans ce chapitre, nous allons étudier les firewalls suivants :

- PIX pour les firewalls de niveau 4

- SideWinder pour les firewalls de niveau 7

1.1 PIX

Les pare-feu PIX Firewall garantissent une sécurité hautes performances inégalée.

1.1.1 Hautes performances

La gamme Cisco Secure PIX Firewall est une gamme d'appareils de sécurisation à hautes performances, faciles à installer et intégrant composants matériels et logiciels. Elle permet de protéger les réseaux d’entreprises internes du monde extérieur et offre toutes les garanties de sécurité d'un pare-feu de réseau. Contrairement aux serveurs proxy permanents, gros consommateurs de ressources système, qui appliquent des procédures de sécurité à chaque paquet de données au niveau applicatif, les pare-feu Cisco Secure PIX utilisent un système dédié de sécurisation en temps réel (non UNIX). Ces pare-feu PIX sont exceptionnellement performants : ils prennent en charge plus de 256 000 connexions simultanées, traitent plus de 6 500 connexions par seconde et atteignent des débits de près de 170 Mbits/s.

Ces capacités dépassent de loin celles des autres équipements pare-feu dédiés ou des pare-feu logiciels basés sur des systèmes d'exploitation centraux.

1.1.2 Quelques fonctionnalités

1.1.2.1 Cut-Through

Les pare-feu de la gamme PIX Firewall augmentent encore leurs performances de façon spectaculaire grâce à une fonction d'authentification évoluée appelée « cut-through proxy ». Certes, les serveurs proxy UNIX peuvent assurer une vérification de l'utilisateur et contrôler l'« état » (informations sur l'origine et la destination d'un paquet), toutefois leurs performances en sont considérablement réduites, car ils traitent tous les paquets au niveau de la couche applicative du modèle OSI (interconnexion de systèmes ouverts), gros consommateur de CPU.

En revanche, la fonction de cut-through proxy de la gamme PIX Firewall contrôle un utilisateur uniquement en début de session, au niveau de la couche applicative, comme un serveur proxy. Une fois que l'identité de l'utilisateur a été vérifiée, à l'aide d'une base de donnée standard adoptant le système de contrôle TACACS+ (Terminal Access Controller Access Control System) ou RADIUS (Remote Access Dial-In User Service), et que l'autorisation a été contrôlée, le pare-feu laisse passer le flux des données de la session. Le trafic circule directement et rapidement entre les deux parties, et l'état de la session est préservé sans que la sécurité soit compromise. Cette fonctionnalité assure au PIX Firewall des vitesses beaucoup plus rapides que les serveurs proxy.

1.1.2.2 Failover

Pour accroître encore la fiabilité, la gamme PIX Firewall propose en option un kit de secours d'urgence qui élimine tout risque de panne. Lorsque deux pare-feu fonctionnent en parallèle et qu'un incident se produit sur l'un des deux, le second prend le relais des opérations de sécurité, de façon totalement transparente.

1.1.3 Grande simplicité, donc faible coût d'exploitation

Pour simplifier l'administration de réseau, le PIX Firewall intègre une nouvelle interface utilisateur graphique et un outil de configuration basé sur le Web qui permet, par un simple clic de la souris, d'extraire, éditer et gérer sur un site central niveaux de sécurité. Grâce aux rapports de gestion, les administrateurs de réseaux peuvent faire des analyses statistiques sur les tentatives d'accès non autorisés, la densité du trafic et les enregistrements d'événements ; ces analyses permettent ensuite d'établir les coûts d'exploitation. Les administrateurs de réseaux peuvent également connaître les sites Web les plus visités, par utilisateur, en consultant le rapport des URL. Ils peuvent en outre définir des seuils qui permettent aux pare-feu PIX Firewall d'envoyer des messages d'alerte en temps réel via la messagerie électronique ou pager lorsqu'ils détectent des tentatives d'accès pirate. Le PIX Firewall peut également filtrer les applications Java potentiellement dangereuses.

Remarque : Grâce à la gamme PIX Firewall de Cisco, il est possible d’éviter tous les coûts dus à l'installation des pare-feu basés sur les systèmes d'exploitation grand-public. Avec ce type de système, il faut tout d'abord acquérir le matériel, puis installer le système d'exploitation et le configurer avec des paramètres sécurisés, et enfin installer l'application pare-feu de réseau. En outre, il faut avoir recours à un expert, pour configurer et installer les stations de travail NT ou UNIX haut de gamme et coûteuses.

1.1.4 Plus de problème de manque d'adresses IP

La gamme PIX Firewall dispose d'une fonction d'expansion et de reconfiguration de réseau IP qui évite d'être pénalisé par un manque d'adresses IP. Le système NAT de traduction d'adresses réseau permet d'exploiter chacune des adresses IP du pool de réserve défini par l'IANA (RFC 1918). En outre, les pare-feu PIX Firewall peuvent sélectionner un groupe d'adresses particulier et en autoriser ou refuser la traduction.

Une autre fonctionnalité de la gamme PIX Firewall est la traduction d'adresse de port (PAT) avec « multiplexage au niveau du port » : cette méthode préserve les données d'un pool d'adresses externe en autorisant la traduction de ports source dans les connexions TCP ou les conversions UDP. Les utilisateurs peuvent traduire plusieurs adresses locales internes en une adresse locale externe unique, à l'aide de numéros de port différents pour distinguer chaque traduction.

1.2 SideWinder

Préinstallée et préréglée pour faciliter son déploiement, la famille Sidewinder G2 de pare-feu/VPN fournit une solution de sécurité prête à l’emploi qui s’intègre de manière transparente à n’importe quel réseau IP. Aucune formation ou équipe d’experts informatiques n’est nécessaire. Les dispositifs Sidewinder G2 offrent une solution complète qui combine le pare-feu logiciel intransigeant de Secure Computing avec une famille de plates-formes de serveurs hautes performances montés en rack.

Les modèles Sidewinder G2 s’installent tous proprement dans un rack 19 pouces standard. Aucun terminal, clavier ou système d’alimentation dédié n’est nécessaire.

Convivial pour les réseaux, Sidewinder G2 comprend la prise en charge intégrée des principaux protocoles réseau « domestiques » (SNMP, OSPF, RIP, NTP, ICMP, PING, etc.). Les administrateurs peuvent aisément contrôler le bon fonctionnement de Sidewinder G2 grâce aux rapports et aux outils de surveillance intégrés. Ils peuvent également exporter les données d’analyse vers les meilleurs produits de reporting tiers tels que WebTrends.

Avec ses fonctionnalités de déploiement facile Power-It-On!, ses capacités de sauvegarde/restauration à distance, sa journalisation centralisée, sa surveillance exhaustive d’état/analyse et ses fonctionnalités précurseurs de détection d’intrusion et de réponse automatisée, Sidewinder G2 se positionne parmi les meilleures solutions Firewall de niveau 7.

1.2.1 Performances évolutives, Fiabilité et Haute disponibilité

Évolutivité et fiabilité sont profondément ancrées dans la conception du Sidewinder G2 Firewall. SecureOS UNIX de Secure Computing est le premier et unique système d’exploitation pare-feu optimisé pour les processeurs Pentium dans les laboratoires de test de performances Intel. Avec un débit en gigabits et plus de 1 millions de connexions simultanées sur le modèle 4000 haut de gamme. G2 Firewall comprend un logiciel de basculement par inspection d’état de grande qualité et, utilisé en combinaison avec les solutions d’équilibrage de charge certifiées de Secure Computing, Sidewinder offre une évolutivité illimitée et un débit élevé répondant aux besoins des différentes entreprises.

1.2.2 Sécurité hybride inégalée et Gestion de type Windows

Confrontés à une multiplication et à une complexité croissante des remontées d’alertes, les administrateurs de la sécurité et du réseau ont besoin qu’une information structurée et organisée leur soit remontée.

De même, lorsqu'ils déploient une solution ou des matériels de détection (IDS) ou de prévention d'intrusion (IPS), une console d'administration centralisée leur est indispensable, que ce soit pour un ou plusieurs serveurs stratégiques - solutions dites « Host IDS » - ou bien pour l'intégralité du réseau de l'entreprise - solutions « Network IDS ».

Fonctionnant comme des solutions anti-virus ou anti-spam, les IDS se réfèrent à une base de signatures d'attaques connues. Mais afin de donner à leur solution plus de réactivité lorsqu'une attaque surgit, certains éditeurs ont décidé de transformer leur offre en IPS (Intrusion Prevention System), axant leur technologie vers la prévention proactive, capable de réagir en temps réel lorsque qu'une anomalie est détectée ou qu'une intrusion est avérée.

Sur ce marché, on trouve deux acteurs phares que sont ISS et Cisco. Suivent ensuite dans le désordre Network Associates, Snort, Symantec, NetASQ, Top Layer Networks, Netscreen, Hogwash, TippingPoint, etc.

Dans ce chapitre, on va détailler l'offre d'ISS avec sa gamme Proventia et l'offre de Cisco avec son produit IPS4200.

1.3 La gamme Proventia d’Internet Security Systems

Les appliances de Prévention d'Intrusions Proventia d'Internet Security Systems bloquent automatiquement les attaques malveillantes tout en préservant la bande passante et la disponibilité du réseau. Les appliances Proventia G utilisent des technologies prouvées qui surpassent de loin les capacités de protection et la précision des pare-feux actuels, des systèmes de détection d'intrusions et des autres systèmes en coupure de protection contre les intrusions. Les attaques connues et inconnues sont bloquées en temps réel, telles que les dénis de services distribués, les chevaux de Troie, les attaques hybrides, éliminant la nécessité d'une implication continue de l'administrateur. Les appliances Proventia viennent compléter les autres offres de protection réseau, serveur et postes de travail d'Internet Security Systems, gérées par la plate-forme d'administration centralisée SiteProtector.

1.3.1 Les avantages de Proventia

Blocage dynamique

- Active une réponse fiable de blocage immédiat contre le trafic illégitime

- Autorise le trafic légitime de passer librement sans impacter la performance du réseau

- Utilise un processus de purification du trafic dans le but de stopper les attaques précédemment

- Offre une protection immédiate contre les attaques connues et inconnues vous laissant le temps de tester les correctifs et de planifier leur application manuelle via le processus de Virtual Patch

Prévention prouvée sans faux positif

- Ces capacités d'analyse protocolaire approfondie garantissent une protection performante et précise contre les attaques connues et inconnues

- Analyse plus de 100 protocoles réseau et inclut plus de 2500 signatures uniques

- Administration centralisée avec SiteProtector

- Contrôle, surveille et analyse avec un minimum de ressources humaines dédiées et de coûts opérationnels

- S'adapte à toutes tailles d'entreprise

- Corrélation avancée des données, analyse d'impacts et reconnaissance de schémas d'attaques suspectes avec le module SiteProtector SecurityFusion

Performance et Fiabilité

- Protège à la vitesse du lien réseau sans consommer de bande passante ou perturber la disponibilité du réseau

- Permet au trafic de passer en cas de coupure d'alimentation de l'appliance

- Des systèmes de qualité Premium basé sur l'équipement Intel qui inclut :

- Des ventilateurs internes redondants

- Une unité de stockage RAID pour empêcher des échecs fatals hardware

- Alimentation interchangeable à chaud

Une protection contre les intrusions en mode espion

- Invisible aussi bien sur le réseau que pour les attaquants

1.4 La solution IPS de Cisco

La solution de prévention des intrusions Cisco IPS (Intrusion Prevention System) est une offre logicielle qui est conçue pour identifier, référencer et bloquer le trafic malveillant avant qu’il ne compromette la continuité de l’activité de l’entreprise. Avec ses capacités éprouvées de détection et de prévention en ligne de qualité industrielle, la solution Cisco IPS réalise une protection complète des données comme de l’infrastructure informatique. La solution Cisco IPS offre une protection précise et proactive qui permet à ses utilisateurs de bloquer davantage de menaces avec une confiance accrue grâce à :

- L’identification globale des menaces – L’inspection approfondie du trafic des couches 2 à 7 protège le réseau des violations de politiques, de l’exploitation de ses vulnérabilités et des activités malveillantes ; Des technologies précises de prévention – Elles vous permettent d’effectuer des actions de prévention en toute confiance sur un éventail élargi de menaces sans risquer de rejeter le trafic autorisé. Le système innovant d’évaluation des risques ainsi que le générateur de méta-événements ¨ MEG (Meta-Event Generator) de Cisco identifient les attaques avec précision et permettent de mettre rapidement en œuvre les actions de défense ;

- Une collaboration en réseau originale – La collaboration de réseau, avec ses techniques efficaces de capture du trafic, ses fonctions d’équilibrage de charge et sa capacité d’analyse du trafic crypté, apporte encore plus d’évolutivité et de robustesse

- Des solutions complètes de déploiement – L’offre logicielle Cisco IPS permet la mise en œuvre des solutions de détection et de prévention des intrusions dans tous les environnements. Environnements clients de tous types (depuis les PME et les agences d’entreprise jusqu’aux installations du siège social ou des fournisseurs de services), mais aussi environnements hardware adaptés. La gamme des équipements spécialisés Cisco IPS se compose des serveurs dédiés de la gamme Cisco IPS 4200 ainsi que des modules de commutation de la gamme Cisco Catalyst 6500. Le module de détection des intrusions (IDS) destiné aux routeurs d’accès Cisco fournit des fonctionnalités évoluées qui renforcent les fonctions traditionnelles de détection. De plus, un ensemble spécialisé de fonctions de prévention des intrusions est disponible en tant que solution Cisco IOS pour les routeurs Cisco. Pour la configuration des unités et la visualisation des événements, Cisco propose des solutions comme IPS Device Manager, destiné à la gestion des serveurs uniques et à la surveillance des événements, ainsi que CiscoWorks VMS (VPN/Security Management Solution), spécialisé dans la gestion de plusieurs unités avec corrélation d’événements multiples.

Lorsqu’ils sont associés, ces éléments réalisent une solution de prévention en ligne complète qui vous permet, en toute confiance, de détecter et de bloquer les types les plus variés de trafics malintentionnés avant qu’ils compromettent la continuité des activités de l’entreprise.

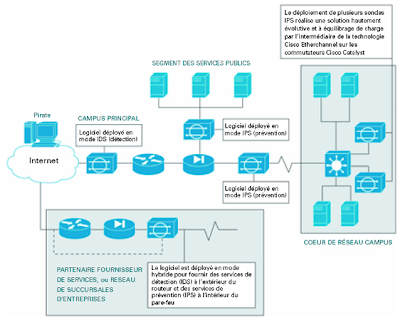

1.4.1 Caractéristiques et Avantages

Des services IPS pour bloquer les vers et les virus

Destiné aux serveurs dédiés de gamme Cisco 4200 ainsi qu’au module IDSM-2 pour les commutateurs de la gamme Cisco Catalyst 6500, le logiciel Cisco IPS Version 5.0 fournit des fonctionnalités en ligne de prévention des intrusions qui bloquent efficacement les vers et les virus aux endroits stratégiques du réseau. La Figure 30 montre comment les serveurs dédiés et les modules Cisco IPS réalisent des solutions de déploiement complètes sur l’ensemble du réseau.

Exemple de déploiement d’IDS et d’IPS au sein d’un réseau d’entreprise

- Support des services hybrides IDS/IPS, qui permet au même logiciel de travailler à la fois en mode de détection (IDS) et de prévention (IPS). La Figure 30 montre comment déployer stratégiquement des unités IPS pour qu’elles assurent, simultanément et individuellement, des services de détection et de prévention. Cette fonctionnalité permet de réduire considérablement le coût total d'acquisition en supprimant la nécessité de déployer de multiples unités sur un même réseau.

- Support d’un large éventail d’actions de rejet des paquets, notamment la possibilité de rejeter individuellement les paquets malveillants, tous les paquets d’un flux contenant plusieurs paquets malveillants ou tous les paquets provenant de l’adresse IP du pirate. Ces actions en ligne complètent les actions de défense existantes, comme la réinitialisation des connexions et les modifications des listes de contrôle d'accès sur les commutateurs, les routeurs et les pare-feu, pour fournir un ensemble de techniques de contrôle des attaques qui travaillent de concert pour bloquer efficacement les vers et les virus.

Des technologies de prévention précises

Cisco Meta Event Generator (MEG) – Le générateur de méta-événements MEG effectue une corrélation « on-box » pour classer les attaques de manière précise. Le logiciel Cisco IPS Sensor Version 5.0 intègre des fonctions évoluées de corrélation des événements au niveau de l’équipement qui fournissent aux administrateurs de la sécurité une méthode automatisée pour accroître le niveau ¨ de confiance dans la classification des activités malveillantes détectées par l‘IPS. Ce mécanisme permet, par des actions appropriées, de contenir les vecteurs d’injection des vers et des virus et de bloquer la propagation des vers à l’échelle du réseau tout entier.

Ce mécanisme repose sur les techniques suivantes :

- La corrélation des alertes relatives aux vers qui exploitent des vulnérabilités multiples. La Figure 31 montre comment plusieurs alertes déclenchées sur une courte période peuvent être corrélées en temps réel afin de constituer un méta-événement unique qui assure une meilleure visibilité de l’activité d’un ver ;

- La corrélation d’une séquence d’actions caractérisant l’infestation par un ver. Les analyses de tendances historiques réalisées pour caractériser le cycle de vie des vers révèlent souvent une séquence particulière d’actions détectables juste avant qu’ils parviennent à s’infiltrer dans le système. Ces actions interviennent au cours de la « phase de sondage », une succession d’activités de reconnaissance du réseau cible. Le générateur MEG donne à l’utilisateur la possibilité de définir les précurseurs de l’infiltration du ver en désignant un algorithme logique qui se déclenchera en cas de détection d’une suite particulière d’événements. De telles corrélations engendrent des méta-événements qui permettent, avec un meilleur niveau de confiance, d’alerter l’utilisateur de la présence d’une activité malveillante ;

- La corrélation de multiples événements de faible dangerosité qui sous-entendent l’éventualité d’un événement unique bien plus grave. A mesure qu’un ver se propage dans le réseau, il génère des alertes plus ou moins sérieuses. Cisco MEG relie entre elles des alertes de faible gravité et apparemment indépendantes qui signent un événement grave ou à haut risque pour permettre à l’utilisateur de rejeter, avec un haut niveau de confiance, les paquets associés (Figure 32) ;

- L’amélioration du niveau de fiabilité des alertes par la simultanéité des réponses positives d’algorithmes hybrides de détection. Par exemple, lorsque des activités caractéristiques d’attaque par saturation sont détectées (identification via une signature classique de type « saturation »), le générateur MEG peut servir à corroborer l’un des événements avec l’autre et fournir ainsi un méta-événement unique qui indique, avec une plus grande probabilité, qu’une attaque est en cours.

Ces niveaux complémentaires de sécurité apportent la confiance nécessaire pour déployer une action de prévention des intrusions en ligne sans risque de rejet du trafic légitime, tout en identifiant les vers et en les empêchant de se propager dans votre réseau.

Le générateur MEG corrèle de multiples événements pour détecter la présence d’un ver

Le générateur MEG corrèle de multiples événements de faible gravité pour générer un unique événement de présence de ver

L’Évaluation du risque augmente la précision et le niveau de confiance des actions de prévention (IPS) de rejets des paquets en classant les menaces en fonction des risques encourus (Figure 33). De manière automatisée, l’Évaluation du risque utilise un algorithme pluridimensionnel unique qui tient compte de différents facteurs, et notamment de :

- La gravité de l’événement – Valeur dont la pondération est modifiable par l’utilisateur et qui caractérise les dégâts potentiels du trafic suspect ;

- La fiabilité de la signature – Valeur dont la pondération est modifiable par l’utilisateur et qui définit dans quelle mesure la signature est susceptible de caractériser la menace ;

- La valeur de l’équipement – Paramètre défini par l’utilisateur et représentant la valeur qu’il attribue à l’hôte cible ;

- La pertinence de l’attaque – Pondération interne qui rend compte de tous les faits complémentaires que le logiciel possède sur la cible de l’événement.

L’Évaluation du risque ainsi obtenue est un nombre entier appliqué de manière dynamique à chaque signature IPS, politique ou algorithme de détection des anomalies. Plus cette valeur est élevée et plus le risque de sécurité est grand en cas de déclenchement de l’alerte correspondante. On obtient ainsi un mécanisme qui permet à l’utilisateur de développer des politiques de prévention des attaques contre son réseau ou de mieux classer les événements pour les étudier par la suite en fonction de leur priorité. L’utilisateur est ainsi mieux informé pour prendre des décisions concernant des actions de prévention en ligne et élimine pratiquement tout risque de rejet du trafic légitime.

L’Évaluation du risque améliore la précision des actions de prévention IPS

2. La solution pour le serveur d’authentification

Gérer ses mots de passe de façon simple, sécuriser ses accès à distance, se prémunir des renifleurs de clavier : autant de raisons qui peuvent pousser une entreprise à se tourner vers des solutions d'authentification forte.

L'authentification forte consiste à ajouter au traditionnel système de login/mot de passe, une solution annexe supplémentaire qui peut être un code supplémentaire généré aléatoirement pour une courte durée, un algorithme de cryptage, des certificats ou un système de signature électronique.

En matière d'authentification forte, trois types de solutions se distinguent : le principe de calculette, qui se présente sous la forme d'une petite calculatrice et génère un code automatique à durée de vie limitée (principe du Token ou jeton), la clef USB, capable de stocker des mots de passe cryptés ou de gérer les certificats électroniques d'accès aux documents, et enfin les systèmes de cartes à puce.

Dans cette partie nous allons faire un focus sur la solution de Secure Computing SafeWord PremierAccess, qui est une solution très utilisée sur le marché.

2.1 La solution SafeWord PremierAccess

SafeWord PremierAccess permet d’identifier catégoriquement les utilisateurs avant de les autoriser à accéder aux systèmes stratégiques de l’entreprise. PremierAccess élimine les inconvénients des mots de passe à l’aide d’un large choix d’options d’authentification plus sécurisées, plus conviviales et moins chères à implémenter que les mots de passe traditionnels. L’utilisation d’une telle solution présente plusieurs avantages, qui seront traités dans le point suivant.

2.1.1 Fonctionnalités et Avantages

Gérer plusieurs points d’accès et protéger les applications à l’aide d’un seul produit : SafeWord PremierAccess permet de gérer de manière transparente les accès des utilisateurs au Web, au réseau VPN et aux applications réseau. Grâce à un système de gestion exclusif, PremierAccess vous permet ¨ de sécuriser tous vos points d’accès sans les dépenses et la complexité liées à l’intégration de plusieurs produits.

- Choisir le mécanisme d’authentification approprié au niveau de sécurité désiré : SafeWord PremierAccess assure une authentification fiable à plusieurs facteurs sur un large éventail de périphériques. Les jetons SafeWord génèrent de nouveaux mots de passe pour chaque connexion utilisateur, éliminant ainsi les risques de vol, d’emprunt, de piratage ou simplement de mise par écrit des mots de passe. Des mots de passe à usage unique peuvent également être délivrés par l’intermédiaire de jetons logiciels ou MobilePass, qui les envoie sous forme de messages texte à la plupart des téléphones mobiles, récepteurs de radiomessagerie et assistants numériques (PDA).

Il prend en charge un grand nombre de technologies d’authentification : mots de passe, jetons, certificats numériques, cartes à puce, jetons USB, périphériques sans fil et systèmes biométriques. Il permet aussi de choisir la puissance du mécanisme d’authentification en fonction des exigences de sécurité nécessaires à la protection des ressources de l’entreprise.

- Sécurité de l’accès à distance : Les autorisations et l’authentification des utilisateurs sont plus importantes que jamais pour l’accès aux systèmes distants tels que les réseaux VPN, les serveurs de clients légers et les réseaux WLAN, permettant un accès direct au cœur du réseau de l’entreprise. PremierAccess assure une prise en charge transparente de l’authentification pour le protocole sans fil 802.11 et pour les principaux fournisseurs de clients légers et VPN, dont Citrix, Check Point, Cisco, Alcatel, Nortel et Microsoft.

- Contrôler les accès (qui et où) grâce à des autorisations personnalisées basées sur des rôles : L’identification des utilisateurs représente la première étape, mais contrôler quelles ressources leur sont disponibles et à quel endroit est tout aussi important. PremierAccess offre une autorisation granulaire basée sur le rôle de l’utilisateur ou sa relation avec l’organisation.

- Connexion aux systèmes externes avec authentification : PremierAccess présente la capacité exclusive de jouer le rôle de médiateur (broker) dans l’authentification pour les systèmes tiers de type RADIUS ou Active Directory. Cette fonctionnalité permet alors d’étendre les capacités de contrôle d'accès et d’autorisation de PremierAccess à l’infrastructure existante de l’entreprise.

- Gestion simple et pratique : Grâce aux fonctionnalités d’auto-inscription des utilisateurs, d’administration centralisée ou déléguée et de support technique, le déploiement et la gestion de PremierAccess est très simple. Le Centre d’enregistrement Web permet aux utilisateurs de s’inscrire aisément à l’aide des rôles pré-affectés et des règles d’accès.

3. Le filtrage Web

Grâce à la facilité d’accès aux informations mondiales qu’il offre, le réseau Internet élargit l’horizon de toutes les entreprises et de tous les individus. Cependant, un accès illimité au Web peut avoir des conséquences négatives sur les individus, les performances du réseau et le chiffre d’affaires de l’entreprise. Un filtrage Web efficace permet d’inculquer quelques valeurs de principe aux membres de l’organisation, tout en préservant l’accès aux informations indispensables à son succès.

Dans cette partie, nous allons étudier les trois solutions phares sur le marché qui sont :

- Websense Enterprise ;

- SurfControl ;

- SmartFilter.

3.1 Websense Enterprise

Utilisée à l'échelle mondiale par plus de 17 800 entreprises, dont la moitié des sociétés classées Fortune 500, Websense Enterprise est la solution logicielle EIM (Employee Internet Management) n° 1 du marché. Basé sur un serveur, le logiciel Websense vous permet de surveiller, gérer et émettre des rapports sur le trafic Internet généré depuis les réseaux internes de l’entreprise, en toute transparence.

Websense utilise une technologie d'émulation pour fournir la solution de filtrage Internet la plus précise, la plus fiable et la plus évolutive du marché. Ce filtrage consiste à faire passer toutes les requêtes de pages Web par un point de contrôle Internet tel qu'un pare-feu, un serveur proxy ou un moteur de cache. Websense s'intègre à ces points de contrôle pour vérifier chaque requête et déterminer si elle doit être autorisée ou refusée. Toutes les réponses sont consignées dans des rapports.

- Websense Enterprise protège les entreprises et les employés qui utilisent Internet d’un nombre croissant de menaces.

- Websense Enterprise améliore la productivité des employés, renforce la sécurité, limite la responsabilité légale et optimise l’utilisation des ressources informatiques.

- Websense Enterprise offre une intégration transparente aux produits phares de l’infrastructure réseau ainsi qu’une souplesse et un contrôle sans précédent.

- Websense Enterprise inclut la base de données principale et les outils de création de rapports Websense, produits phares du secteur, fournissant une analyse et une création de rapports performantes sur les activités Internet et bureautiques.

Websense Enterprise Manager

3.1.1 Risque et défis en matière de productivité

- Les abus liés à Internet représentent pour les entreprises américaines des pertes annuelles de productivité de plus de 85 milliards de dollars

- Bien que 99% des entreprises utilisent un logiciel [antivirus], 78% d’entre elles ont été attaquées par des virus, vers, ou autres applications dangereuses

- 37% des employés utilisant Internet sur leur lieu de travail aux États-Unis ont visité un site Web classé X pendant les heures de bureau

- Plus de 72% des internautes utilisent des applications à forte consommation de bande passante incluant la messagerie instantanée, le téléchargement de musique et la lecture de clips vidéo

3.1.2 Avantages

Websense filtre le contenu Internet en utilisant la base de données Websense Master qui répertorie plus de 4 millions de sites, organisés en plus de 80 catégories, notamment MP3, jeux de hasard, shopping et contenus pour adultes. Vous pouvez choisir de bloquer, autoriser, limiter (par le biais de quotas horaires) ou différer les accès à l'une ou l'autre des catégories par utilisateur, groupe d'utilisateurs, station de travail ou réseau.

De nouveaux sites s'ajoutent chaque jour à la base de données et Websense Enterprise télécharge automatiquement les mises à jour, la nuit, sur votre serveur, vous permettant ainsi de rester en phase avec l'évolution de l'Internet.

- Amélioration de la productivité des employés

- Réduction du risque de violation de la sécurité

- Limitation des risques liés aux activités Internet des employés en matière de responsabilité légale

- Optimisation de l'utilisation des ressources informatiques, y compris de la bande passante et des ressources bureautiques.

- Mise en place de politiques d’utilisation des applications Internet.

Websense Enterprise v5.5 aide à :

- Préserver les précieuses ressources en bande passante

o Les annonces publicitaires en ligne consomment 10 % de la bande passante du réseau d’une entreprise.

o Actuellement, les fichiers MP3 représentent l’un des principaux problèmes sur le lieu de travail et surchargent la bande passante de l’entreprise.

o Le contenu multimédia représente la deuxième menace sur les lieux de travail. L’année dernière, en effet, 9 millions d’employés ont accédé à un contenu multimédia sur leur lieu de travail. Les sites proposant ces contenus (notamment les divertissements ou les films) prévoient une croissance de 2000 %, pour atteindre 20,5 milliards de dollars en 2004.

o Actuellement, les fichiers MP3 représentent l’un des principaux problèmes sur le lieu de travail et surchargent la bande passante de l’entreprise.

o Le contenu multimédia représente la deuxième menace sur les lieux de travail. L’année dernière, en effet, 9 millions d’employés ont accédé à un contenu multimédia sur leur lieu de travail. Les sites proposant ces contenus (notamment les divertissements ou les films) prévoient une croissance de 2000 %, pour atteindre 20,5 milliards de dollars en 2004.

- Eviter les problèmes juridiques

o Une entreprise sur quatre a pris des mesures contre une utilisation incorrecte d’Internet sur le lieu de travail, ce qui engendre coûts et contrariétés.

o Les problèmes rencontrés sont notamment les suivants : distribution de documents à contenu préjudiciable (notamment des documents sur la pornographie, la drogue et le racisme), ainsi que le téléchargement de logiciels sans licence et de fichiers audio.

o Les problèmes rencontrés sont notamment les suivants : distribution de documents à contenu préjudiciable (notamment des documents sur la pornographie, la drogue et le racisme), ainsi que le téléchargement de logiciels sans licence et de fichiers audio.

- Optimiser la productivité des salariés

o 40 % des employés reconnaissent surfer sur Internet à des fins personnelles pendant les heures de bureau.

o En moyenne, les employés visitent des sites à des fins privées environ 3 heures par semaine.

o Pour une entreprise de 500 utilisateurs, le coût engendré par l’utilisation d'Internet à des fins personnelles par les employés, dont le salaire moyen est de 16 $ par heure, pendant 3 heures par semaine, s'élève à 460 800 $ par an.

Ces avantages peuvent être étendus à l’aide des solutions Websense IM Attachment Manager, Bandwidth Optimizer.

o En moyenne, les employés visitent des sites à des fins privées environ 3 heures par semaine.

o Pour une entreprise de 500 utilisateurs, le coût engendré par l’utilisation d'Internet à des fins personnelles par les employés, dont le salaire moyen est de 16 $ par heure, pendant 3 heures par semaine, s'élève à 460 800 $ par an.

Ces avantages peuvent être étendus à l’aide des solutions Websense IM Attachment Manager, Bandwidth Optimizer.

3.1.3 Websense IM Attachment Manager

Websense Enterprise IM Attachment Manager est un module d’extension permettant aux responsables informatiques de contrôler l’envoi et la réception de fichiers via les clients de messagerie instantanée (MI). Websense Enterprise permet aux responsables informatiques d’élaborer des politiques souples d’utilisation de messagerie instantanée. IM Attachment Manager améliore ces capacités en limitant les risques en termes de sécurité et de responsabilité légale liés à l’utilisation non contrôlée de pièces jointes MI tout en améliorant la disponibilité des ressources informatiques et la productivité des employés.

IM Attachment Manager aide les entreprises à :

- Limiter les menaces de sécurité dues à des programmes malveillants porteurs de virus, de vers, de chevaux de Troie ou de logiciels espions.

- Minimiser les pertes en termes de propriété intellectuelle.

- Limiter la responsabilité concernant le partage illégal de matériaux dont les droits sont protégés ou le partage de contenus inappropriés.

- Réduire la consommation de bande passante relative aux transferts de fichiers à caractère non professionnel.

Options de filtrage souples - Configure différentes politiques de pièces jointes MI par utilisateur, groupe, station de travail, réseau, jour et heure.

Application automatique de la politique - Surveille automatiquement les pièces jointes MI et autorise ou refuse les demandes de transfert de fichiers MI conformément à la politique approuvée. Des mises à jour automatiques de la liste du protocole de pièces jointes MI garantissent la précision et minimisent les exigences administratives.

Détection des menaces MI au sein de votre société - Analyse les informations historiques et en temps réel sur l'utilisation par les employés des pièces jointes MI utilisant les outils de création de rapports Websense Enterprise incluant Explorer, Reporter et Real-Time Analyzer.

3.1.4 Websense Enterprise Bandwith Optimizer

Websense Enterprise Bandwidth Optimizer permet aux entreprises d'optimiser les ressources en bande passante de leur réseau en instaurant et en gérant des priorités en temps réel au niveau du trafic réseau. Lorsque le trafic réseau atteint les seuils prédéfinis, BWO bloque les utilisations non professionnelles et garantit un accès prioritaire des applications professionnelles critiques aux ressources du réseau.

Les bannières publicitaires, les fichiers audio et vidéo en temps réel, le partage de fichiers en Peer-to-Peer et autres applications utilisent des ressources réseau de plus en plus importantes.

- Plus de 72% des internautes utilisent des applications gourmandes en bande passante incluant la messagerie instantanée, le téléchargement de musique et la lecture de clips vidéo.

- 44% des employés utilisent des médias en temps réel. Alors qu'une partie du trafic réseau peut être aisément classée comme non cruciale pour l'entreprise, il est souvent difficile de déterminer si ce trafic est directement lié ou non au travail, notamment lorsqu'il s'agit de médias en temps réel. Les politiques de gestion de l'utilisation d'Internet qui se limitent à bloquer toutes les applications à forte consommation de bande passante au niveau du pare-feu de l'entreprise peuvent s'avérer inefficaces.

La solution Bandwidth Optimizer fournit un outil de gestion sophistiqué pour l'allocation de la bande passante réseau. Elle permet à l’administrateur de :

- Définir des seuils d'utilisation de la bande passante pour les sites Web non professionnels, notamment pour le shopping et le divertissement, et des seuils plus élevés pour les sites professionnels.

- Gérer la bande passante allouée aux sites de messagerie instantanée en fixant des seuils adaptés pour des utilisateurs ou des groupes spécifiques, permettant de bavarder en ligne lorsqu'une bande passante suffisante est disponible.

- Gérer la bande passante allouée aux médias en temps réel en bloquant ces applications lorsque la bande passante est insuffisante.

Des options de filtrage souples - Fixe les limites de la bande passante à l'aide des protocoles réseaux ou de catégories de sites Web.

Plusieurs types de limitations de la bande passante - BWO supporte deux types de seuils en temps réel basés sur des protocoles et des catégories de pages Web :

Plusieurs types de limitations de la bande passante - BWO supporte deux types de seuils en temps réel basés sur des protocoles et des catégories de pages Web :

- Une limitation basée sur le trafic réseau sortant total – Les nouvelles demandes de bande passante sont refusées lorsque le trafic sortant total excède un seuil prédéfini.

- Une limitation basée sur une utilisation de la bande passante par application - Les nouvelles demandes spécifiques à une application sont refusées lorsque la bande passante totale utilisée par cette application excède un seuil prédéfini.

Lorsque la limite de la bande passante est atteinte, Websense Enterprise refuse les nouvelles requêtes jusqu'à ce que la bande passante retombe en dessous du seuil prédéfini, permettant ainsi le fonctionnement des applications professionnelles à pleine vitesse. Les connexions réseaux déjà établies ne sont pas affectées.

Politiques basées sur l'utilisateur et sur l'heure - Fixe différentes limitations pour l'utilisation de la bande passante en fonction des utilisateurs, des groupes, des postes de travail, des réseaux et de l'heure de la journée.

Application dynamique des politiques - Websense Enterprise contrôle automatiquement les niveaux de la bande passante du réseau et accepte ou refuse de manière dynamique les requêtes d'applications du réseau. Aucune intervention administrative n'est nécessaire.

4. Les principales solutions d’infrastructures de clefs publiques

4.1 - La solution de Baltimore

UniCERT est une architecture qui délivre et gère des certificats et fournit des solutions de sécurité pour une organisation.

UniCERT se compose de 3 niveaux de technologie :

- UniCERT core Technology est le cœur de la PKI et fournit des fonctionnalités d'autorité de certification, d'autorité d'enregistrement, et de gestion des certificats.

o Certificate Authority

o Certificate Authority Operator

o Registration Authority

o Registration Authority Operator

o Gateway : fonction de réception des demandes de certificats et de renvoi des certificats et informations correspondantes vers le web, les e-mails et les VPN.

o Certificate Authority Operator

o Registration Authority

o Registration Authority Operator

o Gateway : fonction de réception des demandes de certificats et de renvoi des certificats et informations correspondantes vers le web, les e-mails et les VPN.

- UniCERT Advanced Technology fournit des fonctions d'archivage de clefs, d'enregistrement des fonctions PKI dans un système.

- UniCERT Extended Technology au sommet des fonctionnalités de la PKI, fournit des services à valeur ajoutée comme l'horodatage.

4.2 - La solution d’Entrust

Entrust/PKI est une solution d'infrastructure à clef publique qui gère automatiquement tous les processus de sécurité de l'organisation. Ce logiciel permet l'utilisation des signatures numériques, du chiffrement, des services de gestion de droits pour différentes applications.

- Entrust/AutoRA : gestion des certificats

- Entrust/Roaming : authentification des utilisateurs à partir d'un poste de travail quelconque pour l'accès aux données

- Entrust/Timestamp : assure une non-répudiation des transactions

4.3 - La solution de Certplus

Certplus a été créé en 1998 par Gemplus, France Telecom, EADS (Aérospatiale Matra) et VeriSign. Depuis début 2000, la CIBP (Confédération Internationale des Banques Populaires) a rejoint le cercle des fondateurs.

Initiale est une offre PKI pour aider les entreprises à bâtir leur propre infrastructure de gestion de clefs.

Elle propose un cadre pour définir la politique de certification, les procédures d'enregistrement des demandes et de validation, etc.

Elle offre également les techniques de protection des clefs de signature des certificats, gestion des volumétries, personnalisation de cartes à puce, etc.

Différents modules peuvent venir se rajouter :

- Ajout d'administrateur(s)

- Module d'hébergement local

- Module d'administration automatisée

- Module d'intégration aux annuaires LDAP

4.4 - La solution de RSA

La gamme RSA Keon est une suite de produits fournissant, gérant et facilitant l'utilisation des certificats numériques pour les applications de commerce électronique, les ERP, les VPN, le courrier électronique et toutes les applications Internet qui se doivent d'être sécurisés.

La technologie utilisée repose sur le standard de chiffrement asymétrique RSA.

- RSA Keon Advanced PKI enrichit les principales fonctionnalités de la PKI en supportant les certificats numériques émis par les principaux CA.

- RSA Keon Certificate Server est un composant du système qui fournit un moteur de gestion de clefs, de certificats, un annuaire LDAP et une base de certificats révoqués.

- RSA Keon Certificate Authority est une autorité de certification qui délivre, gère et signe des certificats numériques.

Elle est compatible avec les navigateurs Web, des smart cards, des modules de sécurité hardware, des VPN, des programmes de courrier électronique.

Cette autorité travaille avec RSA Keon Registration Authority (RA) pour la prise en compte des demandes de certificats des utilisateurs et la vérification d'identité.

Un module de recouvrement des clefs et certificats peut également être installé dans l'infrastructure.

RSA Keon Web Passport fournit une infrastructure PKI destinée au commerce inter-entreprise.

4.5 - La solution de Microsoft

Windows 2000 offre la possibilité de gérer une PKI intégrée, en interaction avec certaines fonctionnalités d’Active Directory.

Il est donc possible d'émettre des certificats, ou de les révoquer et de définir une stratégie.

Windows 2000 permet de gérer des certificats de type X.509v3. Les extensions standards de la version 3 permettent notamment de stocker des informations relatives à l'utilisation des clefs, à la stratégie de certificats employée, ou encore aux contraintes des chemins d'accès de certification.

Les utilisateurs peuvent se servir de la console MMC pour gérer leur certificat.

Du côté serveur, un composant permet de gérer les certificats. Un autre composant offre des pages d'inscription des Autorités de Certification sur le Web. Ainsi les utilisateurs peuvent soumettre une demande de certificat via un serveur web.

Windows 2000 permet de gérer une hiérarchie d'Autorités de Certification, avec une CA racine et des CA secondaires.

Les CA secondaires sont certifiées par le certificat de la CA racine.

Hiérarchiser les autorités de certification permet de développer des stratégies de certification différentes, en fonction de l'utilisation des certificats, ou des divisions organisationnelles ou géographiques.

Par exemple, si vous voulez donner des certificats pour sécuriser le mail et des certificats pour s'authentifier au réseau, mais que vous voulez des stratégies de certification différentes selon le cas, vous pouvez créer des autorités de certification différentes, ce qui vous permettra entre autre de séparer l'administration.

Windows 2000 permet la prise en charge des cartes à puce pour de l'authentification.

Le système gère l'ouverture d'une session dont l'identification se fait par un certificat stocké sur carte à puce.

Il permet également d'utiliser les cartes à puce pour stocker des informations confidentielles, sécuriser la messagerie ou pour tout type d'activité liée à l'utilisation de clef publique.

Enfin la stratégie de groupe Windows 2000 permet d'automatiser des tâches telles que la distribution des certificats ou l'établissement des listes d'approbation de certificats et des CA communes.

-----------------------------------------------------------------------------------------------

Article plus récent Article plus ancien